Microsoft Azureとポイント対サイト(P2S)VPNを構築

前回はAzureと拠点をVPN接続するサイト対サイトVPNを構築しましたが、今回はAzureと端末をVPN接続するポイント対サイトVPNを構築してみました。

前回の記事と参考URL

自己署名ルート証明書とクライアント証明書の作成

①powershellを開いて以下のコマンドを実行して自己署名ルート証明書の作成

$cert = New-SelfSignedCertificate -Type Custom -KeySpec Signature ` -Subject "CN=P2SRootCert" -KeyExportPolicy Exportable ` -HashAlgorithm sha256 -KeyLength 2048 ` -CertStoreLocation "Cert:\CurrentUser\My" -KeyUsageProperty Sign -KeyUsage CertSign

②そのままpowershellを閉じずに以下のコマンドを実行

New-SelfSignedCertificate -Type Custom -DnsName P2SChildCert -KeySpec Signature `

-Subject "CN=P2SChildCert" -KeyExportPolicy Exportable `

-HashAlgorithm sha256 -KeyLength 2048 `

-CertStoreLocation "Cert:\CurrentUser\My" `

-Signer $cert -TextExtension @("2.5.29.37={text}1.3.6.1.5.5.7.3.2")

自己署名ルート証明書をエクスポート

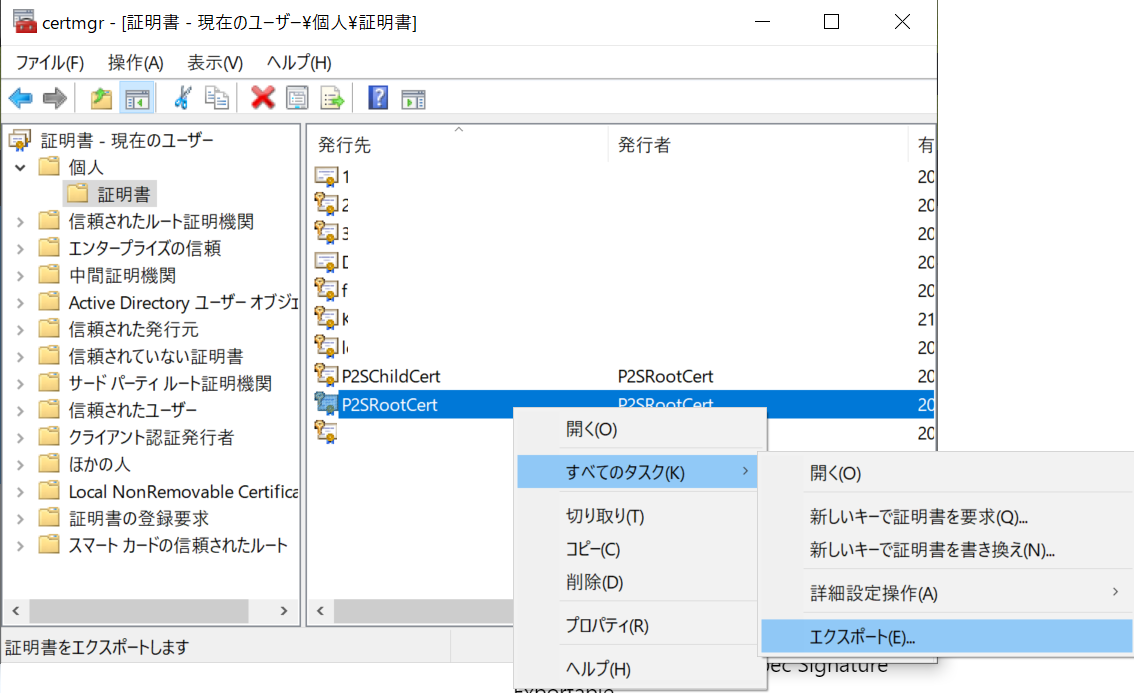

①ファイル名を指定して実行で「certmgr.msc」を実行して証明書マネージャーを起動

②個人>証明書と開き、先程作成した「P2SRootCert」を右クリックして「エクスポートを選択」

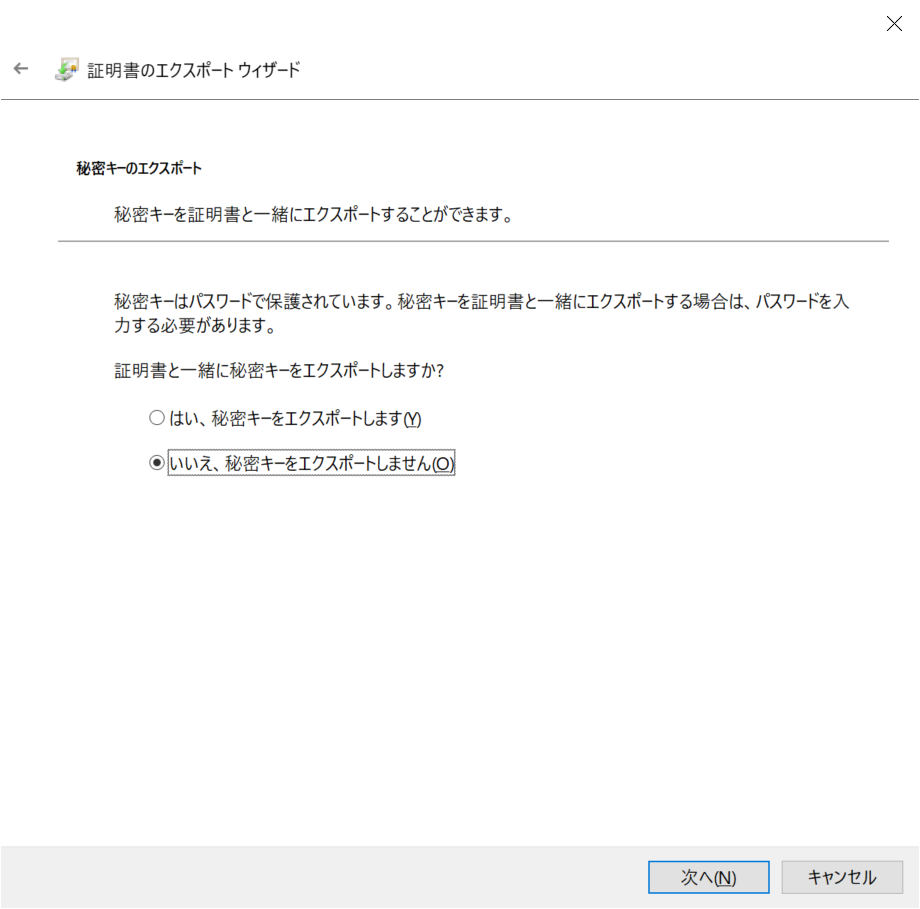

③証明書をエクスポートします。

④「いいえ、秘密キーをエクスポートしません」を選択

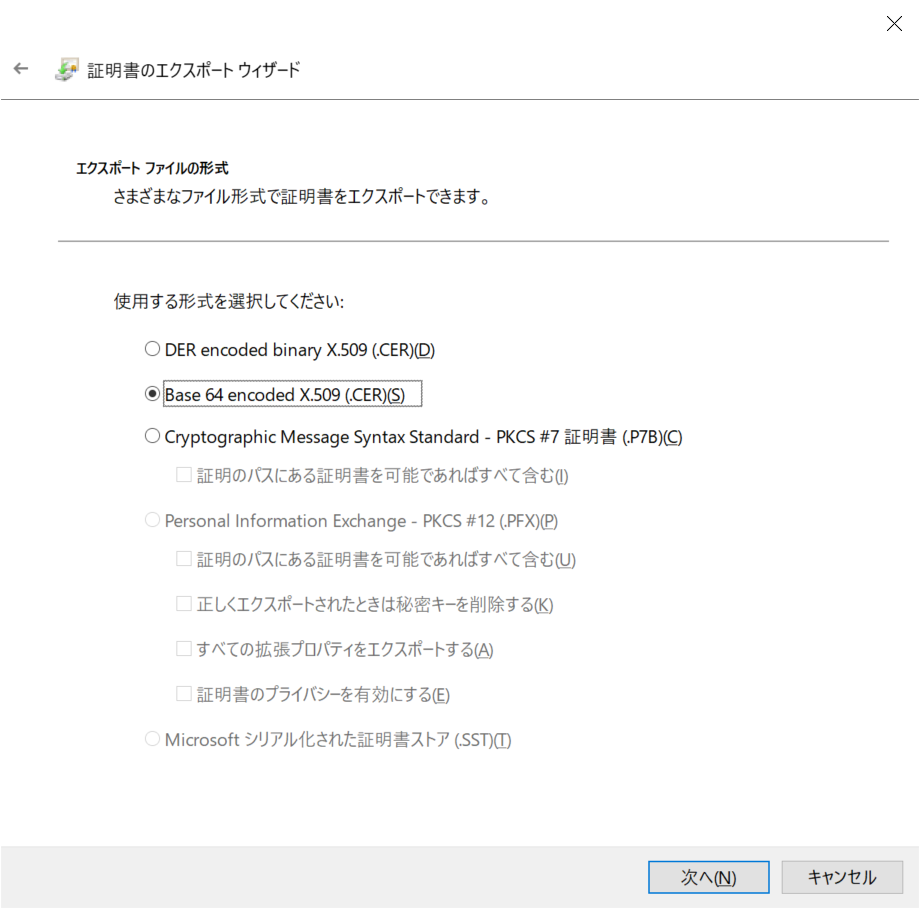

⑤「Base-64 encoded X.509 (.CER)」を選択

⑥任意のファイルにエクスポート

仮想ネットワークゲートウェイにポイント対サイトVPNの設定

仮想ネットワークやゲートウェイの構築は前回記事で作成しましたので割愛。

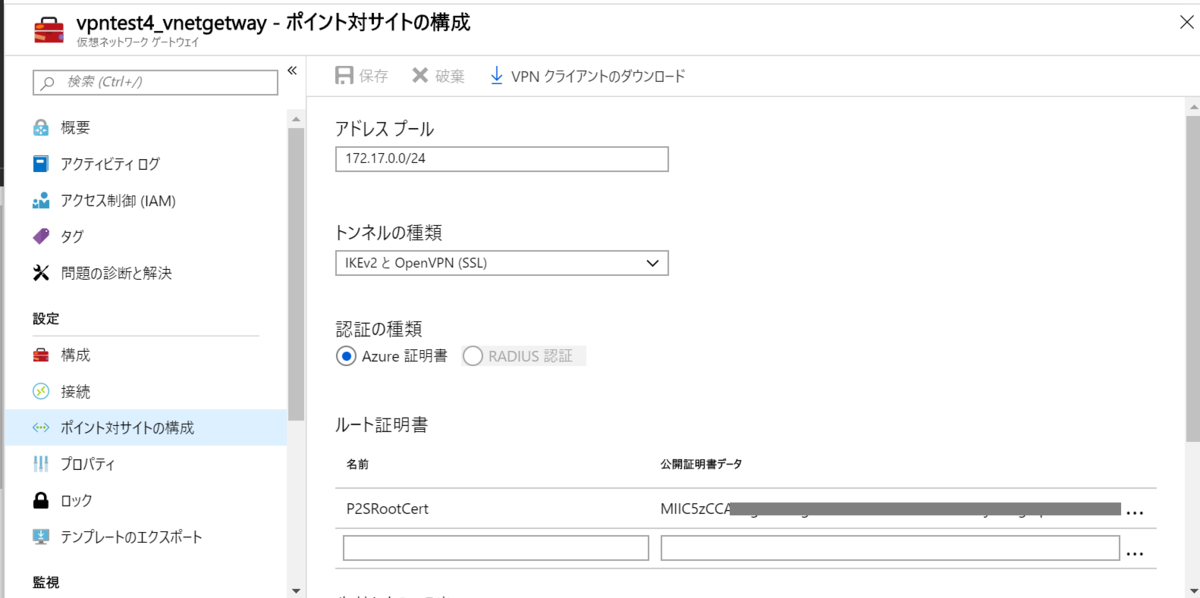

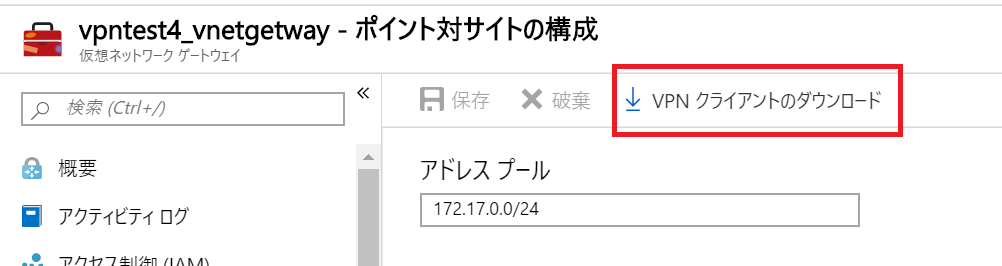

① 仮想ネットワークゲートウェイを開き、「ポイント対サイトの構成」で各情報を入力します

※アドレス プールは既存のVNETのアドレスと重複しないように設定する

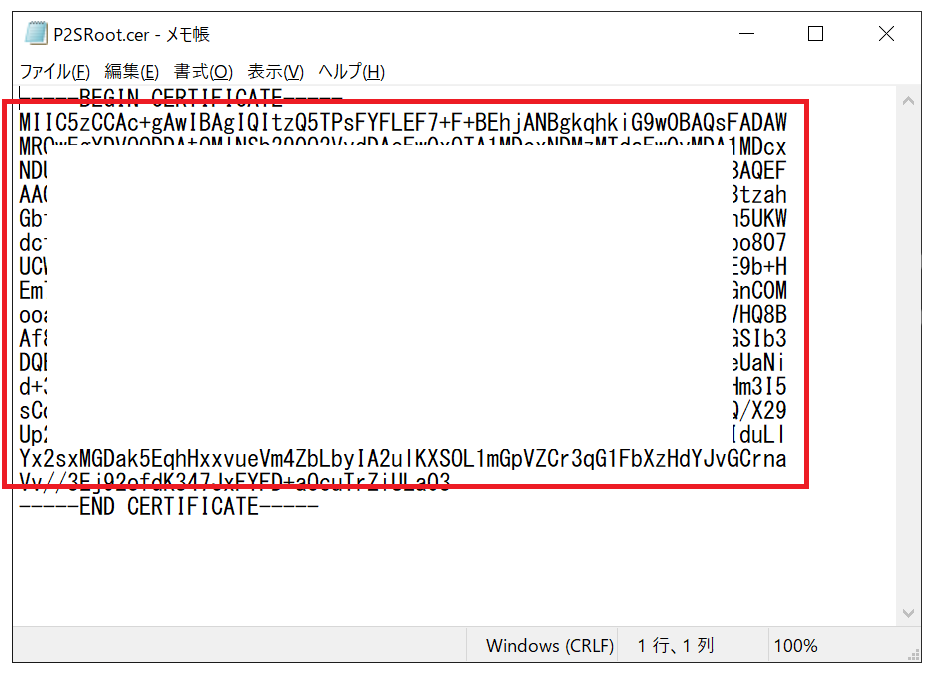

②「公開証明書データ」は先程エクスポートしたcerファイルをメモ帳で開き、キーデータをコピー&ペーストします

③設定が完了すれば、「VPNクライアントのダウンロード」を実行します

④64bitOSであれば「WindowsAmd64\VpnClientSetupAmd64.exe」を実行します。

⑤Windows10であれば設定の「VPN」に仮想ネットワーク名と同じVPN設定が生成されていますので接続します

以上で接続が完了しました。

クライアント証明書を作成した端末以外で利用する場合はクライアント証明書のエクスポートと、該当端末へのセットアップが必要です(今回は検証端末がないため手順は割愛します)

かなり簡単に接続設定できますね。

課題

- SQLDatabaseへVNET経由でアクセスしたい